YTM32B1MC 安全启动Demo

已解决

YTM32B1M系列

-

YTCQ_shejiwang 流程是固定死的,但是地址范围/KEY 等可以根据BVT里字段来配置。

-

-

Diga 在 YTM32B1MC 安全启动Demo 中说:

你好,这边有个疑问点:(MC03)

bootloader代码+app代码,bootloader用于更新app,以及跳转到app。Secure boot是只能对bootloader代码进行校验吗?如果想对app代码也进行校验是否可以呢?还是说对app的校验只能在bootloader代码中自己软件校验? -

-

D Diga 在 中 引用了 这个主题

-

D Diga 在 中 引用了 这个主题

-

D Diga 在 中 引用了 这个主题

-

D Diga 在 中 引用了 这个主题

-

D Diga 在 中 引用了 这个主题

-

D Diga 在 中 引用了 这个主题

-

bootloader 是客户用来更新 app 的东西,跟 secure boot 不一样,类似次级boot

- 如果 secure boot 的验签内容中只包含 bootloader,即只对次级 boot 进行加密,那客户通过次级 boot 去更新客户的 App 是不受 secure boot 影响的

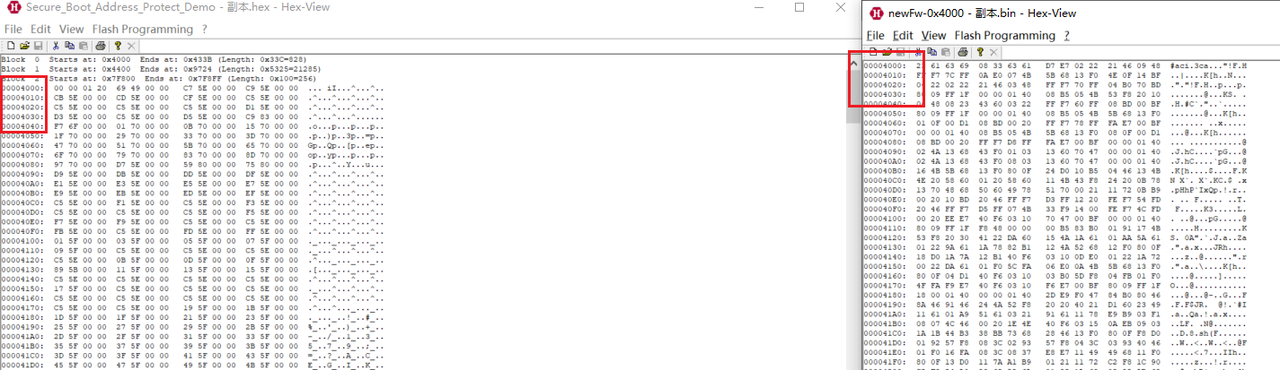

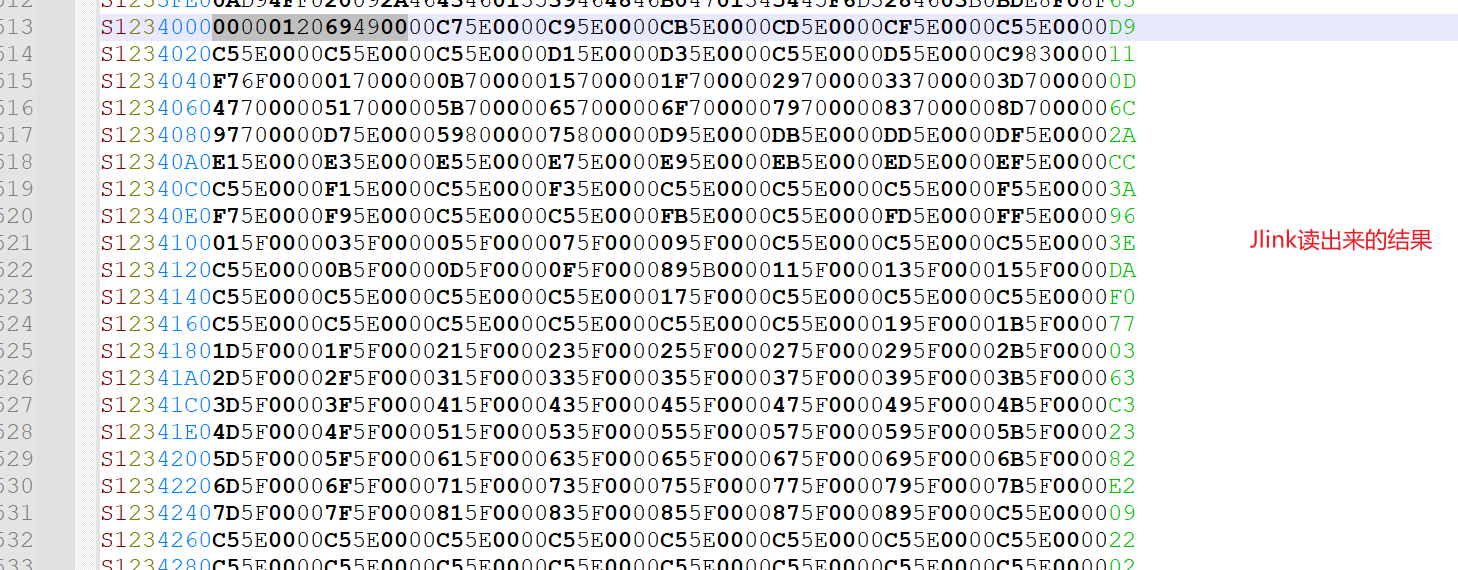

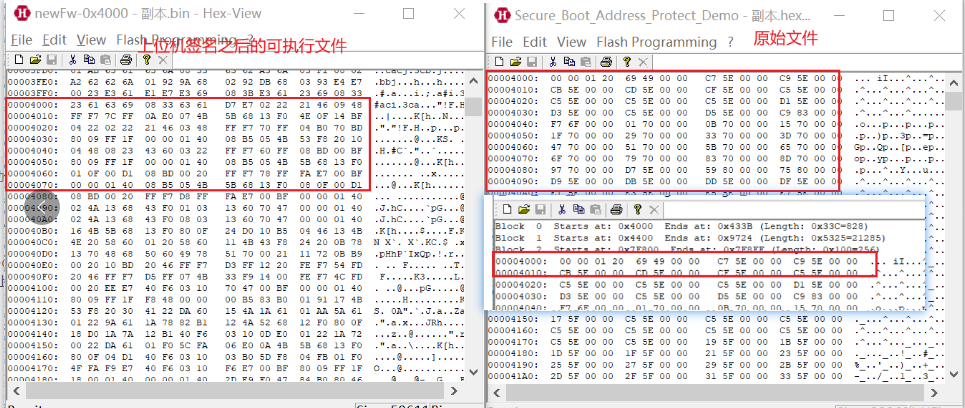

- 如果 secure boot 的验签内容同时包含 bootloader 与 app,那么客户在每次更新完 app 后,需要重新进行加密,去生成新的签名值。如果希望通过 YT Config Tool 去生成签名值,需要将 次级 boot,App 与 BVT信息 合成一个 hex 后,让工具生成签名

快速上手云途开发生态

发帖前请查看

帮助改进和优化YT CONFIG TOOL,有机会抽取YTM32B1ME0 EVB哦...